#itsec

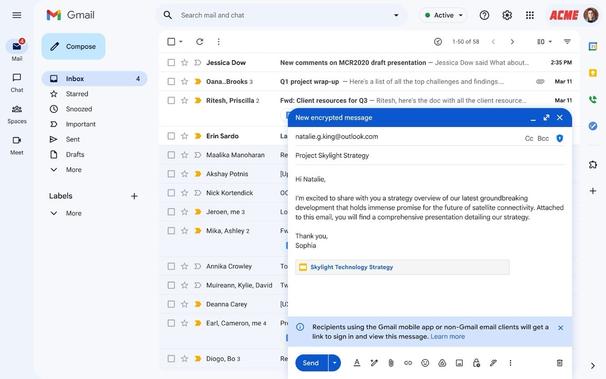

»Google Workspace: Gmail verschlüsselt jetzt auch Mails an externe Empfänger«

Dies ist nicht standartmässig aktiviert und somit werden es so gut wie kein mensch anwenden aber trotzdem glauben, dass sie anonym sicher kommunizieren. Dies nimmt mMn leider so gut wie kein Mensch ernst.

@adisonverlice there's a reason why any certification I'm aware of requires onsite proctored exams in airgapped machines.

- And yes, I've seen more #ITsec in a corporate candidates' exam for a trainee position, where trying to crash, cancel or shift the window of the exam application will shutdown the laptop on which the exam is being done entirely.

@mrmasterkeyboard @torproject @tails_live @tails the ony thing more #cringe was their scaremongering on TV…

- Which only taught #Skiddies the old truth: "Loose lips sink ships!"

Debug-Logging-Techniken – ein technischer Leitfaden

Eine smarte Debug-Protokollierung unterstützt Entwickler dabei, Probleme schnell zu erkennen und Apps funktionsfähig zu halten. Diese Techniken und Best Practices empfehlen sich.

https://www.computerwoche.de/article/4062387/debug-logging-techniken-ein-technischer-leitfaden.html

HSI:4 (Host Security ID Level 4) achieved!

My ThinkPad T14s Gen4 AMD + Fedora 43 (Beta) setup featuring:

- Secure Boot

- TME (Total Memory Encryption)

- IOMMU + pre-boot DMA protection

- TPM 2.0 with PCR0 reconstruction

- SPI replay protection

- CET platform support

- Kernel lockdown enabled

Plus the software layer:

- LUKS full-disk encryption

- NitroKey 3 (fully open-source hardware token!)

- FreeIPA + Smartcard authentication

- SELinux enforcing

Defense in depth, the open-source way.

We recorded with Linus Neumann - AI x Security - what could possibly go wrong.

Live Thursday 3PM, subscribe now:

https://www.youtube.com/watch?v=CNkZFX3fEDg

»Daten in Microsofts Cloud bleiben mitnichten in gewünschter Region:

Die regionalen Bereiche der Cloud-Dienste Microsofts sind offenbar nicht so gut voneinander getrennt, wie der Konzern es gern darstellt. Das führt insbesondere bei sensiblen Daten zu gravierenden Problemen beim Datenschutz«

Weshalb sind die Software entscheidente Menschen in den Firmen meistens auch die, die sich mit IT-Sicherheit nicht so gut auskennen?

End-to-End Encryption in the Cloud: Encryption Is Not All the Same

For the average end user, it is often difficult to understand who exactly they are protecting their data from with a given encryption method. The specific needs play a major role in this.

https://www.hissenit.com/en/blog/cloud-encryption-is-not-all-the-same.html

»GenAI-Infrastruktur anfällig für Cyberattacken:

Eine aktuelle Studie zeigt — GenAI-Anwendungen in Unternehmen werden zunehmend von Hackern attackiert.«

Nun ja… überraschend ist dies nicht, da die KI das "Hacking" um einiges automatisiert so wie vereinfacht. Dies wird mMn sich nicht rel. schnell in die positive Richtung sich ändern, egel was die in ihrer Werbung äussern.

https://www.csoonline.com/article/4063908/genai-infrastruktur-anfallig-fur-cyberattacken.html

Top 3 password managers | Tuta

1. KeePassXC

2. Bitwarden (free version)

3. Pass

@Em0nM4stodon it's not enough to #plead or #appease authorities when #Zensursula is heading @EUCommission!

- Don't think for a second people like her od #DeBolle of #Europol will obely the laws and not do #Cyberfascism anyway.

The only feasible way is to "#EncryptHarder!" aand that means teaching folks proper #TechLiteracy as in #ITsec, #InfoSec, #OpSec & #ComSec.

- And yes, that'll take more than a single @cryptoparty@mastodon.earth / @cryptoparty@chaos.social / #CryptoParty but ib the age of @torproject / #Tor, @micahflee 's #OnionShare, @tails_live / @tails / #Tails and #privacy-respectibg services like @monocles it's easier than ever before!

When #governments go #cyberfascist, demand even more #privacy AND enforce it!

- Don't negotiate with terrorists like said Cyberfascists!!!

Most OSes these days don't allow incoming connections at random and no reasonable software should expose i.e. servers on the network.

Even #WebDevelopers wanting to have a #httpd or #ngnix on the go will bind that to the

loopbackinterface.

The few applications that don't do that have no reason to exist and are inherently #ITsec issues.

- Again: If one can configure stuff to be bound to a specific #VPN then they also can plug that risk as well.

Most corporations use VPNs to fullfill ITsec requirements ranging from #PCIDSS to #HIPAA and from #GDPR to #BDSG as well as protect against #CorporateEspionage and #Hacking by literally only allowing #eMail access through the corporate VPN or #LAN.

- But that's a different story, espechally for travelling consultants that have to access resources remote whilst in #cyberfascist juristictions (i.e. #USA & "P.R." #China)...

Oh YAML *wtf*

I thought until now YAML is more or less fixed and clearly defined but apparently not. Do you know all the possible effects unknown to me?